Centrify Zero Trust Security Model

Zero Trust, le kaj je zdaj to?

V zvezi z rešitvami in tehnologijami podjetja Centrify pogosto omenjamo frazo Zero Trust, nezaupanje, ali ‘prevedi po Google‘ ničelno zaupanje. Samostojno ali v kombinaciji s še kakim drugim znanim pojmom kot so Model, Network ali Security. Mogoče se trudimo prevesti jo kot model ne-zaupanja ali arhitektura brez osnovnega zaupanja.

V zvezi z rešitvami in tehnologijami podjetja Centrify pogosto omenjamo frazo Zero Trust, nezaupanje, ali ‘prevedi po Google‘ ničelno zaupanje. Samostojno ali v kombinaciji s še kakim drugim znanim pojmom kot so Model, Network ali Security. Mogoče se trudimo prevesti jo kot model ne-zaupanja ali arhitektura brez osnovnega zaupanja.

V pričujočem krajšem članku bomo poskušali razložiti za kaj se gre v tej vrsti reševanja varnostnega problema zaščite identitet ter dostopa do omrežij, sistemov in storitev.

Zero Trust Security Model

Tradicionalne varnostne rešitve so perimetrične. Pomeni, da se fizično nahajajo oz. funkcionirajo na robu omrežje. Rob omrežje je povezava do interneta, stična točka z drugim omrežjem, ali tam, kjer se lahko v omrežje priklapljajo druge naprave npr. prenosni računalniki ali pametni telefoni.

Tam deluje tudi večina klasičnih rešitev za zaščito priklapljanja v omrežje (dostop do omrežja, network access control, NAC). Pomeni, da je človek ali naprava vsaj deloma že v omrežju, preden se preveri, ali bi sploh naj imel dostop.

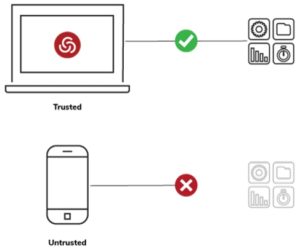

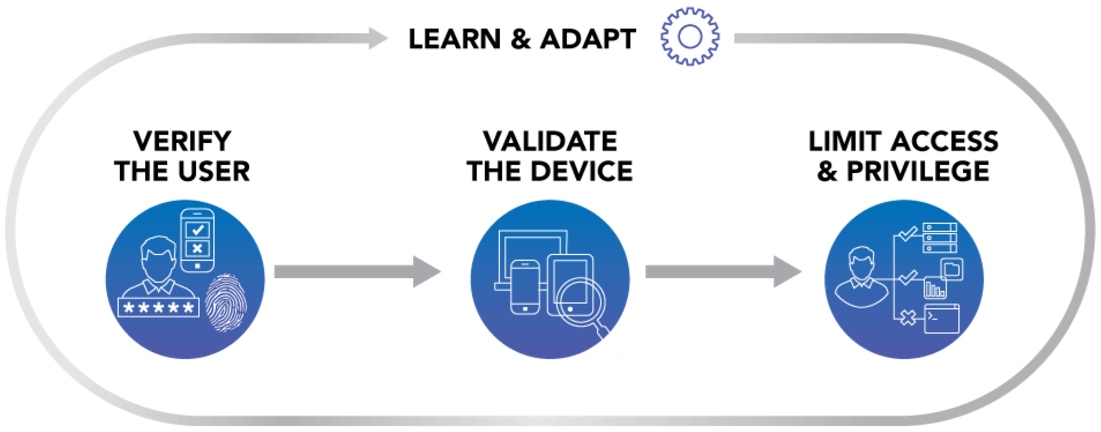

V varnostnem modelu Zero Trust Security pa se ti kontrolni mehanizmi premaknejo iz perimetra in s tem čisto ven iz omrežja, ter do dejanskih uporabnikov, naprav in sistemov. Pogon s centralizirano sestavljenimi in hranjenimi pravilniki preveri in potrdi uporabnikovo identiteto in overi napravo, iz katere dostopa, še preden se dovoli dostop oz. komuniciranje z drugimi sistemi. Kasneje še inteligentno in sproti omejuje dostop in pravice na sistemih in storitvah, v katere se prijavljajo, kljub temu, da so že v omrežju.

Centraliziran pogon lahko spremlja in v odločitve vključuje tudi druge faktorje kot so prejšnje obnašanje in akcije uporabnikov, trenutni čas, datum in lokacija iz katere uporabnik pristopa in drugi podatki, na podlagi katerih ovrednoti oceno zaupanja uporabniku za vsak poskus dostopa do česarkoli. Glede na to oceno lahko dovoli povezavo, omeji pravice, zahteva dodatno več-faktorsko avtentikacijo, ali kar blokira dostop.

Prav, kaj pa je potem Zero Trust Networking?

Ko je uporabnik enkrat v nekem večjem omrežju, mu je teoretično na razpolago vse – delovne postaje, datotečni sistemi, aplikacije in storitve, strežniki idr. Teoretično – ker se je tradicionalno vsem uporabnikom potem, ko so že pridobili dovoljenje za prijavo v omrežje, v celoti zaupalo. Povezovanju iz osnovne sedaj v mrežo priključene naprave uporabnika do drugih elementov v omrežju pravimo lateralno premikanje. Ta izraz omenjamo pogosto tudi v zvezi s škodljivo kodo ali hekerskimi napadi, tistimi, ki najprej okužijo en sistem, potem pa poskušajo vdreti tudi do drugih.

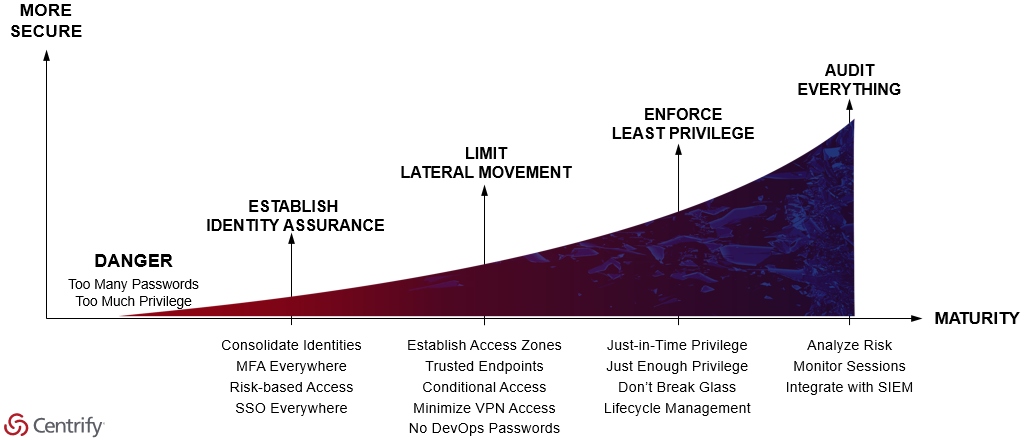

Varnostni model Zero Trust Networking pomeni privzeto omejevanje ali onemogočanje takega lateralnega gibanja znotraj omrežja. »Najprej povej kdo si in zakaj moraš iti tja, bomo preverili in se odločili ali lahko zares greš še drugam.«

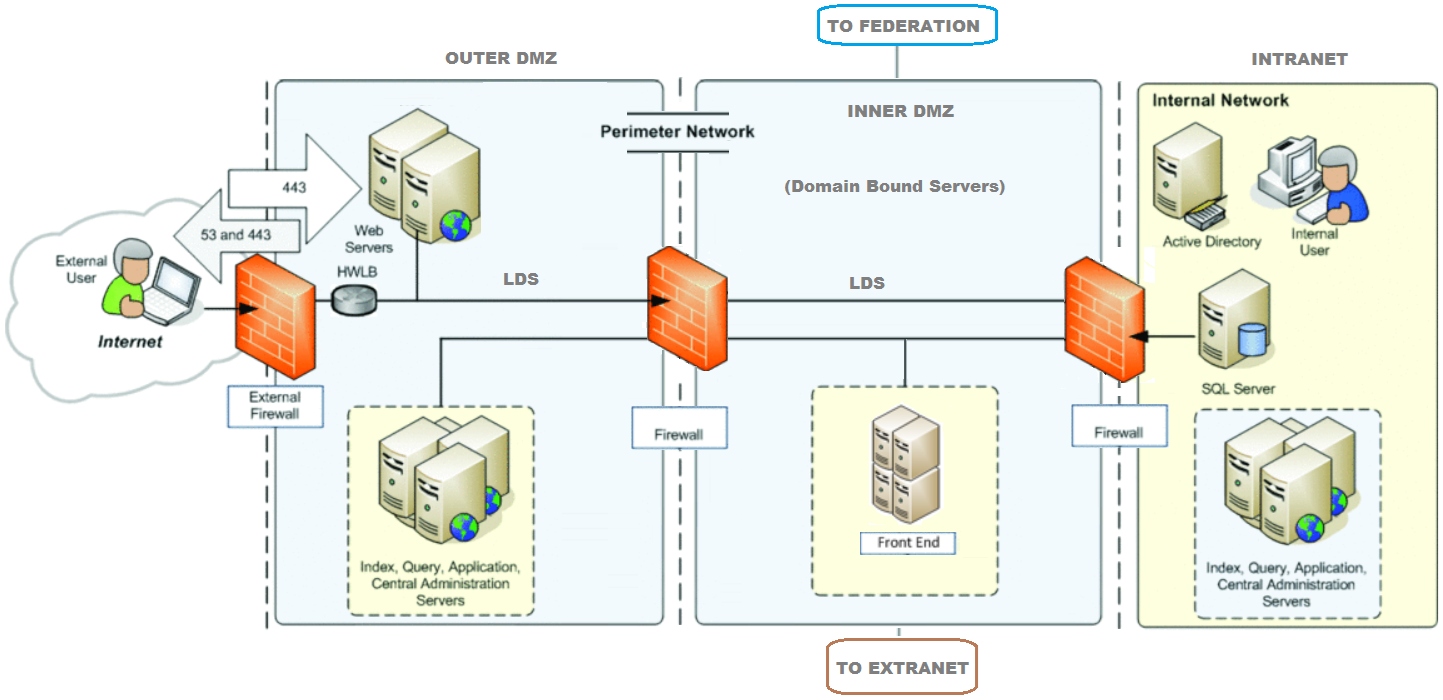

To lahko dosežemo na primer z dodatno delitvijo perimetra v interni smeri omrežja. Kaj to pomeni? Najpogosteje naredimo mikro segmentacijo notranjega dela omrežja na več logičnih ali fizično ločenih omrežij. Nekoč smo imeli npr. eno notranje in še eno deloma od zunaj dostopno omrežje – DMZ (demilitarized zone network, ali perimeter network). Zdaj lahko delimo notranje omrežje še naprej, na primer na običajni uporabniški del z delovnimi postajami, bolj zaščiten strežniški del v katerem so kritične storitve, in po osnovnih pravicah precej omejen brezžični del.

Z delitvijo omrežja na segmente smo v omrežje predstavili nove perimetre, to so stičišča med segmenti. Te je mogoče postaviti tudi na meje med logično, ne samo fizično ločenimi segmenti. Z dodajanjem več perimetrov in rešitvijo, ki zahteva uporabniško avtentikacijo na dodatnih perimetrih, lahko omejimo lateralno premikanje od manj občutljivih uporabniških sistemov v kritični strežniški del za uporabnike, ki nimajo te potrebe, in druge potencialno nevarne dejavnike.

Ta model je nastal zaradi malo prej omenjene slabosti popolnega zaupanja že prijavljenim uporabnikom v omrežjih s klasičnim perimetrom. Klasični model predvideva, da je znotraj omrežja vse OK. A kot vemo danes to pogosto ni res, zlobneži se lahko po več mesecev skrivajo na enem sistemu in čakajo na priložnost za dostop do drugih. Zato v našem nezaupljivem modelu Zero Trust kar vnaprej predvidevamo, da je v omrežju že neko tveganje, ter da je zato treba zmanjšati ali ukiniti zaupanje tudi znotraj omrežja. Zato je logično implementirati nove perimetre v notranjost omrežja oz. stiskati perimeter okoli kritičnih sistemov.

Zanašati se zgolj na perimeter pa ima tudi svoje slabosti

Rekli smo, da lahko dandanes s segmentacijo vrinemo notranje perimetre v omrežje. Tradicionalno pa je perimeter tisto obzidje, ki skrije ali zagradi privatno mrežo od javnega interneta. Zato rečemo osnovni varnostni napravi na tej točki – požarni zid.

Perimeter je velik izziv zato, ker so tudi v notranjosti sodobnega omrežja sistemi, ki morajo komunicirati z zunanjimi sistemi v drugih zasebnih omrežjih. En tak primer je e-poštni strežnik. Dostop od zunaj v notranjost potrebujejo tudi oddaljeni uporabniki ali partnerji. To pomeni, da je iz. mora biti vsak, še tako robusten perimeter, na nek način porozen. nekaj mora prepuščati in zaradi tega je dovzeten za napade. Vedno obstaja možnost, da bo napadalec lahko zlorabil porozno perimetrično rešitev in pridobil dostop do sistemov znotraj omrežja.

Sodobni izzivi pristopa z omrežnimi perimetri, tudi razdrobljenimi internimi, so:

- Vse bolj mobilni sodobni uporabniki, ki lahko dostopajo do aplikacij in podatkov tudi brez da bi zares prečkali katerega od perimetrov z varnostno rešitvijo.

- BYOD – sodelavci pogosto uporabljajo naprave, ki niso v lasti in niso pod celotnim nadzorom njihovega podjetja.

- Podatki in aplikacije niso vedno znotraj posebej zaščitenega korporacijskega perimetra, ampak se premikajo v strežniške oblake in storitve SaaS

Evolucija nezaupanja

Seveda so se kaj hitro pojavile dodatne adaptacije varnostnih modelov, kot je Zero Trust. Te osredotočene predvsem na nadzor dostopa do sistemov in so zato učinkovite ne glede na omrežje.

Tak primer je Google nadgradnje Zero Trust principa imenovana BeyondCorp. Tam se premakne nadzor dostopa iz perimetra omrežja do posameznih naprav in uporabnikov.

V Gartner-ju so definirali princip, ki deluje v veliki meri na podatkovni analitiki in prepoznavanju anomalij, skoraj v stilu rešitev tipa Behavioral Analytics. Poimenovan je CARTA – Continuous Adaptive Risk and Trust Assessment.

Lahko bi jih našteli še več, med njimi so razlike, vsi pa so odziv na hitro spreminjajoče se globalno stanje kibernetske varnosti in potrebe po novih varnostnih pristopih.

Prednosti nezaupljivih modelov

Namen modela nezaupanja Zero Trust je odpraviti pomanjkljivosti tradicionalnih perimetričnih rešitec kakor tudi bolj naprednih razdrobljenih sistemov z internimi perimetri. Razliko dosežemo s prenosom mehanizmov za uveljavljanje pristopnih pravilnikov na targetrirane sisteme. Neločljiva komponenta modela nezaupanja je podroben nadzor dostopa do vseh sistemov. Torej poseben poudarek na overjanju identitete uporabnika in preverjanju naprave, iz katere prihaja, preden se mu dovoli vsak posezen dostop.

No, tudi v modelu nezaupanja so predpisane perimetrične in druge varnostne rešitve, na primer šifriranje. Zato ker služijo kot dodatna plast zaščite. A same ponseni se ne bi mogle zoperstavljati alarmantno visoki količini napadov, prehajanju v strežniške oblake in naši vsesplošni odvisnosti od tehnologije. Tradicionalne perimetrične rešitve so volj učinkovite v modelu nezaupanja, ki postaja vse bolj vodilni trend boja proti kibernetičnemu kriminalu.

Centrify doprinese k modelu nezaupanja z učinkovitostjo tehnologije Next-Gen Access (NGA).

NGA ni zgolj Centrify, tehnologija je v bistvu neločljivo povezana z modelom nezaupanja. Vsaka organizacija, ki uveljavlja načelo nezaupanja, bi morala implementirati tudi NGA. Tradicionalne rešitve gledajo samo omrežje ali samo podatke, zato dopuščajo varnostne vrzeli. NGA rešitva zagotavljajo celostno vidljivost – kdo dela kaj v omrežju, kje in od kod. Le na tak način s poznavanjem celostne situacije za zagotovi kompletno uveljavljanje popolnih pravilnikov za nadzor dostopa.

Dodatne informacije

- Zero Trust Identity and Access Management – A Fundamental Mind Shift (Video):

https://www.centrify.com/resources/zero-trust-identity-and-access-management-a-fundamental-mind-shift/ - Centrify Resources – Zero Trust Security:

https://www.centrify.com/resources/?tag=”Zero Trust Security”

Avtor / prevod: Robert Lubej