McAfee Investigator

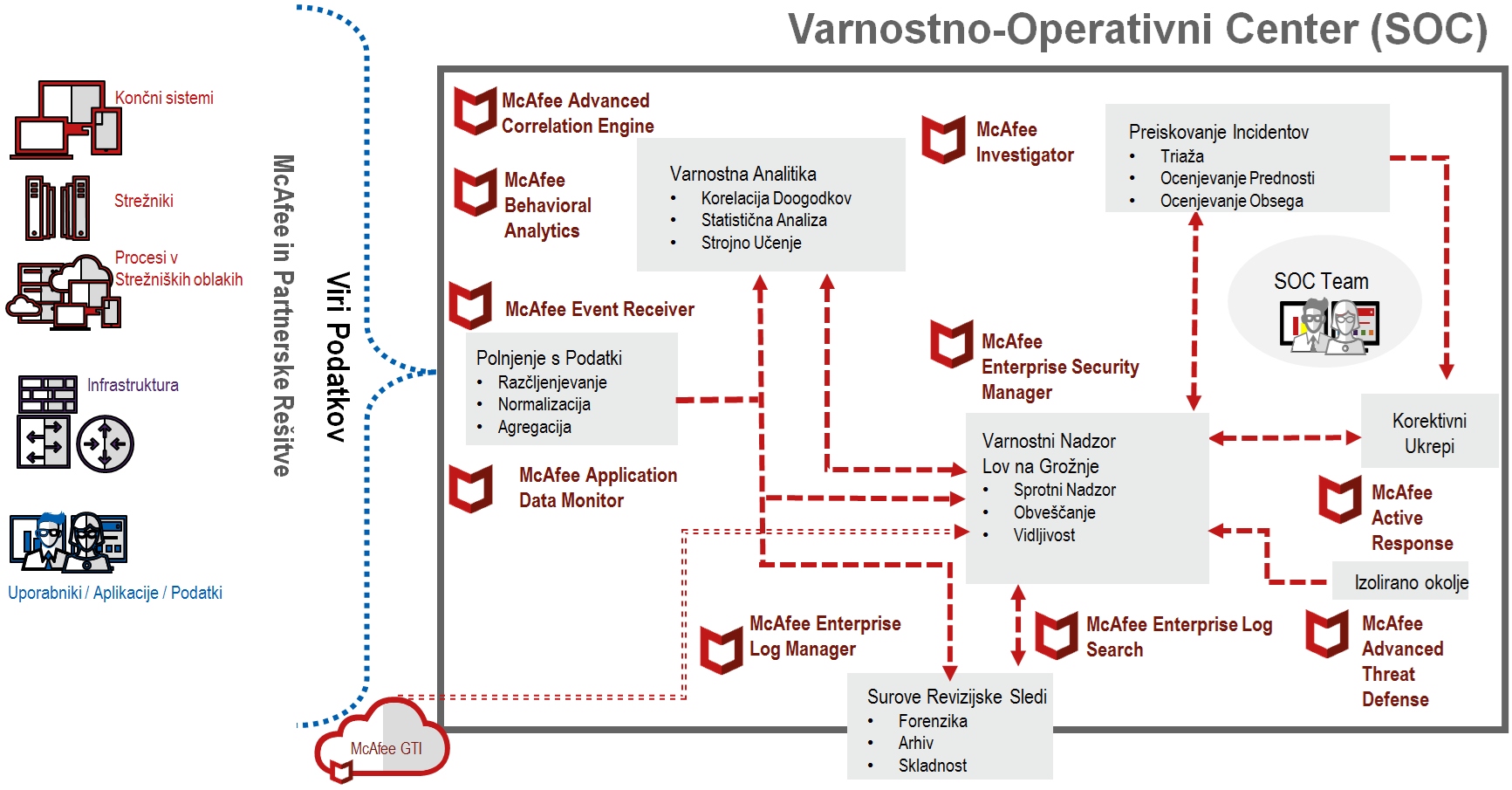

McAfee, vodilni dobavitelj varnosti z najobsežnejšo ponudbo vseh vrst rešitev za zaščito vseh vrst in velikosti strank, ki ga v Sloveniji uradno zastopa podjetje REAL security d.o.o., predstavljata… paleto McAfee rešitev za podporo varnostno-operativnega centra organizacije.

McAfee je končno ujel že nekaj let obstoječ trend razvoja in dopolnjevanja SIEM platform z zmogljivejšimi analitičnimi orodji. To pomeni vključevanje tehnologij za masovno obdelavo podatkov z dodanim strojnim učenjem, analizo vedenjskih vzorcev entitet, interaktivnimi forenzičnimi ter grafičnimi zmogljivosti. In ne nazadnje tudi z zmogljivostjo vsaj delne avtomatizacije reagiranja na varnostne incidente.

Več novejših produktov te vrste bomo v naslednjih tednih predstavili postopoma v samostojnih člankih. Na koncu bomo vse skupaj povezali v celoto in povedali kaj o tem, kako s sinergijo posameznih produktov zgraditi uspešen in stroškovno učinkovit varnostni operativni center. Produkti, ki jih predstavljamo, so:

- McAfee ESM (ESM)

SIEM orodje, okoli katerega je načeloma zgrajen SOC. Orodje, ki povezuje vse druge produkte. O ESM-u je bilo že dosti napisanega, zato ga bomo preskočili. Ali pa najbrž na koncu predstavili zadnjo arhitekturo, komponente in novosti. - McAfee Investigator (MI)

SaaS storitev z lokalnimi komponentami. Služi za napredne in hitre analitične preiskave varnostnih incidentov. Intuitivne, z umetno inteligenco in različnimi viri podprte preiskave lahko sedaj zadovoljivo vodijo tudi analitiki-začetniki. - McAfee Behavioral Analytics (MBA)

Orodje za analizo obnašanj notranjih entitet, ter odkrivanje tveganih ali sumljivih trendov in aktivnosti. Strojno učenje v povezavi z obdelavo masovnih podatkov zmore prepoznavati vzorce, ki jih prej brez novih tehnologij nikakor ne bi mogli dovolj hitro uloviti. - McAfee Active Response (MAR)

Orodje za neprekinjeno prepoznavanje groženj in v pomoč pri odzivanju nanje. Ter za pospeševanje sanacije posledic varnostnih incidentov.

Spremljajoči produkti – v sklop SOC sodijo še sledeče McAfee rešitve, o katerih (najbrž) v tej seriji člankov ne bomo pisali:

- McAfee Advanced Correlation Engine (ACE)

- McAfee Advanced Threat Defense (ATD)

- McAfee ePolicy Orchestrator (ePO)

- McAfee Threat Intelligence Exchange (TIE)

- McAfee Endpoint Security (ENS)

Nekaterim morda relativno kompleksna shema produktov celotnega SOC centra je na koncu tega članka.

McAfee Investigator

To Investigate = Raziskovati

Ko smo prvič izvedeli za rast platforme okoli McAfee ESM-a, smo kljub napetosti nekoliko počakali. Naj se pokaže, kaj bodo lahko ponudili, če že ne tako dolgo, da produkti v celoti »odrastejo«, pa vsaj dokler ne bomo spoznali celotne družine. Še posebej nas je pritegnilo, ko smo slišali za McAfee Investigator (MI). Seveda zato, ker so nekateri med nami kar dobro seznanjeni s podobno poimenovanim produktom konkurenčnega podjetja Micro Focus – z ArcSight Investigate (ASI).

Oba produkta sta tesno povezana s SIEM-om oz. z revizijskimi sledmi, ali bolje rečeno – dogodki. Predvsem z varnostjo povezanimi dogodki. A kaj hitro smo ugotovili, da sta precej drugačna eden od drugega. Težko bi rekli, da sta si konkurenčna produkta. Oba sta sicer namenjena za predvsem varnostne preiskave, njuni uporabniki so predvsem varnostni analitiki. ASI se lahko sicer uporablja nekoliko širše, morda tudi za kaj manj neposredno varnostnega, predvsem ker je bolj orientiran v samo iskanje, rudarjenje za podatki, lov na podrobnosti. Predvsem pa so velike razlike med njima v umestitvi v okolje, zahtevah, posredovanju podatkov iz dogodkovnih izvirov. Ter seveda v samem načinu dela z rešitvijo, kar je še najbolj pomembno in očitno.

Zato bodo eni kupci najbrž iskali eno rešitev, drugi pa drugo, odvisno od potreb. Glede tega, kaj stranka zares potrebuje, se produkta torej ne pokrivata v celoti in sta si le deloma konkurenčna. Seveda bi pri stranki brez jasnih ciljev in nenatančno sestavljenim razpisom bilo mogoče ponuditi obe rešitvi. Kljub temu, da sta si produkta različna, pa se bo najbrž izkazalo, da stranka, ki se bo odločila za enega, nikoli ne bo izkazala želje po hkratni uporabi obeh.

Izziv

Pri obratovanju SOC centra se srečujemo predvsem z dvema problemoma.

Prvi je ogromna količina in življenjska doba podatkov tj. revizijskih sledi oz. varnostnih dogodkov. Zelo težko je preučiti vse, izločiti nepomembne in medsebojno korelirati povezane dogodke. Kljub SIEM-om in drugim varnostnim rešitvam je alarmov običajno toliko, da analitiki mnoge med njimi ignorirajo. Ker ali nimajo znanja ali pa ne dobijo dovolj informacij, da bi jih obravnavali kot kritične varnostne incidente.

Drugi problem je pomanjkanje ekspertnega znanja s področja analize varnostnih incidentov in posledično dolgotrajni postopki. Dokler se preiskave incidentov zaključijo, je običajno že prepozno, sanacija bo težka. Z vrhunskimi strokovnjaki si ne moremo pomagati, ker jih ni, ali pa si jih ne moremo privoščiti.

Rešitev

Za rešitev teh problemov potrebujemo racionalizirano orodje za hitrejšo triažo alarmov in preiskovanje incidentov. Uporabno tudi za analitike-začetnike. Nekaj, kar zbira podatke iz različnih virov, jih samostojno obdela in ponudi že oblikovan preiskovalni paket za določen incident. Paket zbranih podatkov, ponujenih strojno pripravljenih analiz z vodiči, predlogov in razlag. Paket s surovimi na incident vezanimi podatki, po katerem je mogoče po potrebi tudi iskati podrobnosti. Ali ga dopolniti s podatki pridobljenimi neposredno iz opisa stanja končnega sistema.

Ker iščemo rešitev za okolja s pomanjkanjem strokovnjakov in morda tudi sredstev, bi bilo morda dobro, če dobimo na razpolago SaaS storitev. Tam je kompleksna strojna oprema potrebna za napredne analitične obdelave masovnih podatkov in strojno učenje nameščena v strežniškem oblaku ponudnika storitve, namesto pri nas doma.

Kar hočemo doseči, je:

- Skrajšati čas zadrževanja: Namesto sanacije simptomov preidimo na alternative. Z več možnostmi preiskovanja bi prej prišli do vzrokov problemov in jih prej odpravili. Vključujoč aktivne hekerske napade.

- Osredotočiti se na preiskave namesto na alarme: Ignorirajmo manj pomembne alarme, čim manj časa investirajmo v ročne, človeške procese preiskovanja incidentov. Avtomatizacija je ključ.

- Fokusiranje na neznanke: Preiskava naj nas pripelje do unikatnih elementov incidenta. Do točk ali podatkov, katere mora interpretirati človek. Do odločitev, ki jih stroj ni zmožen izračunati.

- Boljša triaža: Hitreje obdelati več incidentov, opraviti kvalitetnejše preiskave.

- Razbremeniti analitike: Orodje naj nam pomaga izkoristiti delovni čas osebja za stvari, kjer je res potrebno.

- Izobraževanje varnostnih analitikov: Vodene preiskave in poudarjanje relevantnih ugotovitev usmerjajo osebje do zastavljanje pravih vprašanj. Z izkušnjami rabe orodja se analitik-začetnik prelevi v strokovnjaka.

- Dvigniti vrednost obstoječih sistemov: Namesto postavljanja popolnoma nove rešitve izkoristimo obstoječa orodja za zbiranje revizijskih zapisov, korelacije in morebitne vmesnike za centralno upravljanje.

Kako deluje McAfee Investigator

Pričnimo s sliko.

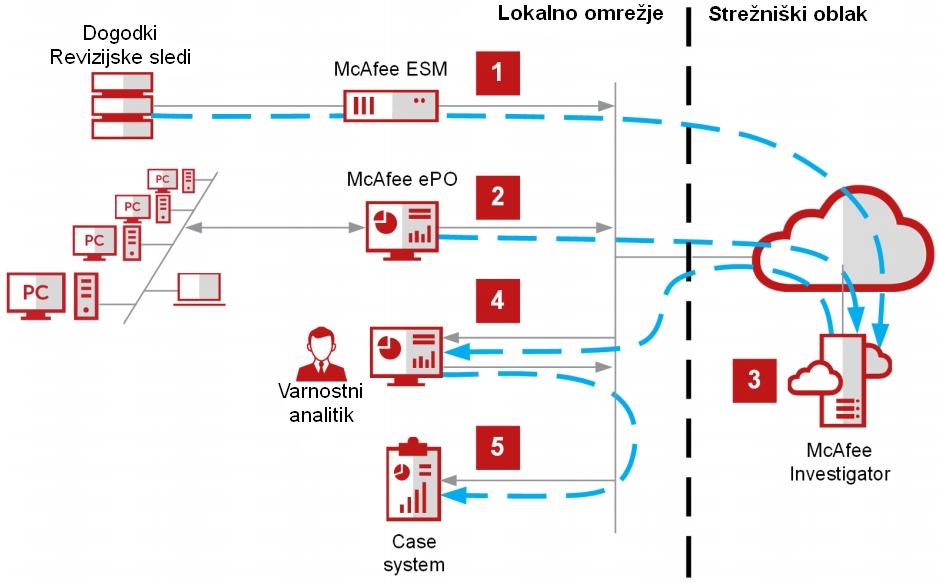

MI je razširitev – extension – McAfee-jevega upravnega centra ePolicy Orchestrator (ePO). In hkrati tudi SaaS storitev. Pravzaprav predvsem SaaS storitev, ePO razširitev je zgolj uporabniški vmesnik za delo s produktom. ePO razširitev je orodje, s katerim analitik brska po v oblaku strojno zbranih in v logične enote samodejno sestavljenih začetnih rezultatih preiskave. Pripravlja poročila, vodi in izvaža preiskave varnostnih incidentov oz. jih prireja svojim lastnim potrebam.

Pojdimo skozi shemo na zgornji sliki.

- Glavni vir podatkov za varnostne preiskave znotraj MI je McAfee ESM. To je McAfee-jeva SIEM rešitev, ki lahko zbira revizijske sledi in druge podatke o sistemskih dogodkih iz vseh elementov v omrežju. Tako strojnih, kot tudi programskih. Deloma so podprti tudi drugi SIEM-i npr. Micro Focus ArcSight in Splunk. Vendar je podpora zadnje še v razvoju, tako da – posedovanje McAfee ESM je zaenkrat tako rekoč nujno. Vsi zbrani podatki se pošiljajo v MI, ki se nahaja v strežniškem oblaku McAfee, in sicer preko vmesnika RESTful API.

- Naknadno je mogoče pridobiti tudi neposredne podatke o sistemskih stanjih v preiskave vpletenih končnih sistemov. Te podrobnosti SIEM-u običajno niso vidne. In sicer za tiste sisteme, ki so upravljani z ePO-tom, s pomočjo agenta Endpoint Snapshot. Tudi te informacije se skopirajo v centralno podatkovno zbirko preiskave v strežniškem oblaku.

- Bistveni pogon MI-ja sestavlja zmogljiva strojna in programska oprema v strežniškem oblaku. Na njej se vršijo strojne obdelave masovnih podatkov, strojno učenje ipd. Ko se zazna nek incident lahko ustrezni analitični algoritmi samodejno pripravijo preiskovalni paket za nadaljnjo analizo s strani človeka-analitika. Paket vsebuje vodiče skozi preiskavo, ti. Investigation Guides. To so napotki za analitika, tvorijo pa jih hipoteze glede incidenta, vprašanja katera je še treba preiskati, potencialni odgovori in potencialne ugotovitve. Ravno ta napredna logika je tista, ki omogoča, da lahko podrobne nadaljnje preiskave opravljajo tudi analitiki-začetniki.

- Varnostni analitik na lokaciji podjetja nato uporabi ePO razširitev za dostop do MI-ja oz. do preiskovalnih paketov v oblaku. Potem lahko dostopa do rezultatov, išče po podrobnostih, filtrira podatke, prikazuje poročila, interpretira ugotovitve, sestavlja svoje ugotovitve itd. Analitik ima tudi možnost uvažanja dodatnih podatkov v preiskovalni paket preko Python skript ali programskih vmesnikov API. Vsaka preiskava se vodi kot opravilo (case), na katerem lahko po potrebi dela tudi več analitikov.

- Storitev »Activity Feed« omogoča deljenje podatkov s produkti drugih proizvajalcev za vodenje postopkov (case management, ticketing services).

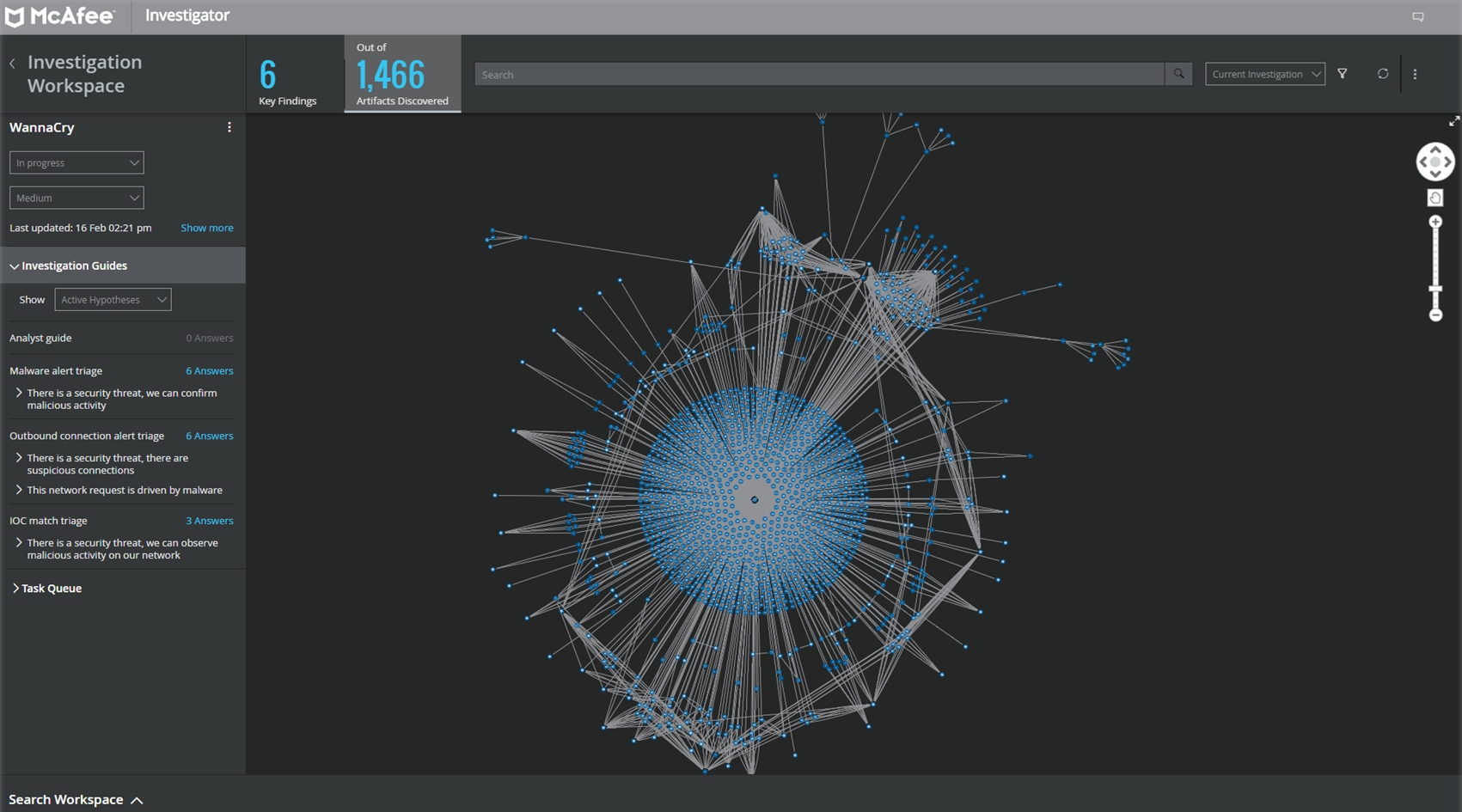

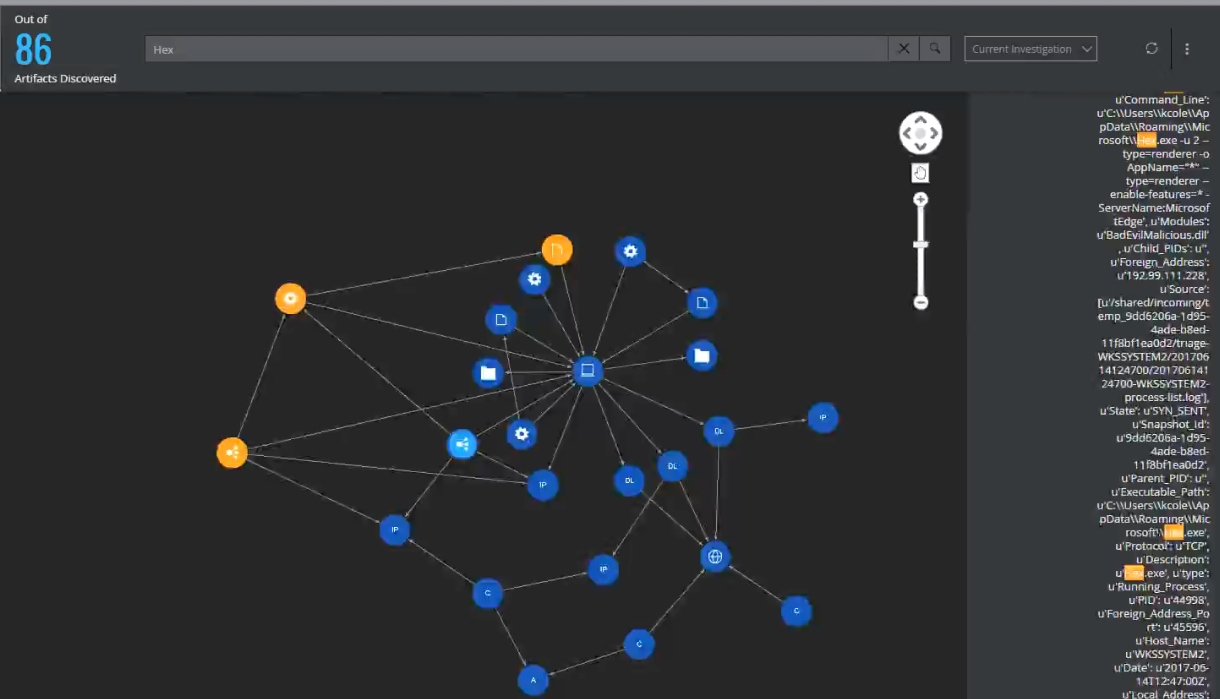

Preiskava

Ko se uporabnik priključi na ePO in se prijavi v MI, se dejansko poveže z bazo podatkov v strežniškem oblaku. Osnovni uporabniški vmesnik vsake preiskave je videti približno tako kot na sliki nad naslovom tega poglavja (Preiskava). MI je našel 1466 informacij, ki se nanašajo na incident, za katerega je sestavil preiskavo. V preiskovalnem vodiču zastavljene hipoteze so, da se gre za varnostni incident oz. grožnjo, ki se manifestira z nenavadnimi komunikacijskimi aktivnostmi, za katere bi naj bila vzrok škodljiva koda. Analitikova naloga je, da prefiltrira te podatke in pride do relevantnih odkritij, na primer kateri sistemi so okuženi ipd.

V primeru iz slike se gre za okužbo z ransomware kodo Wannacry.

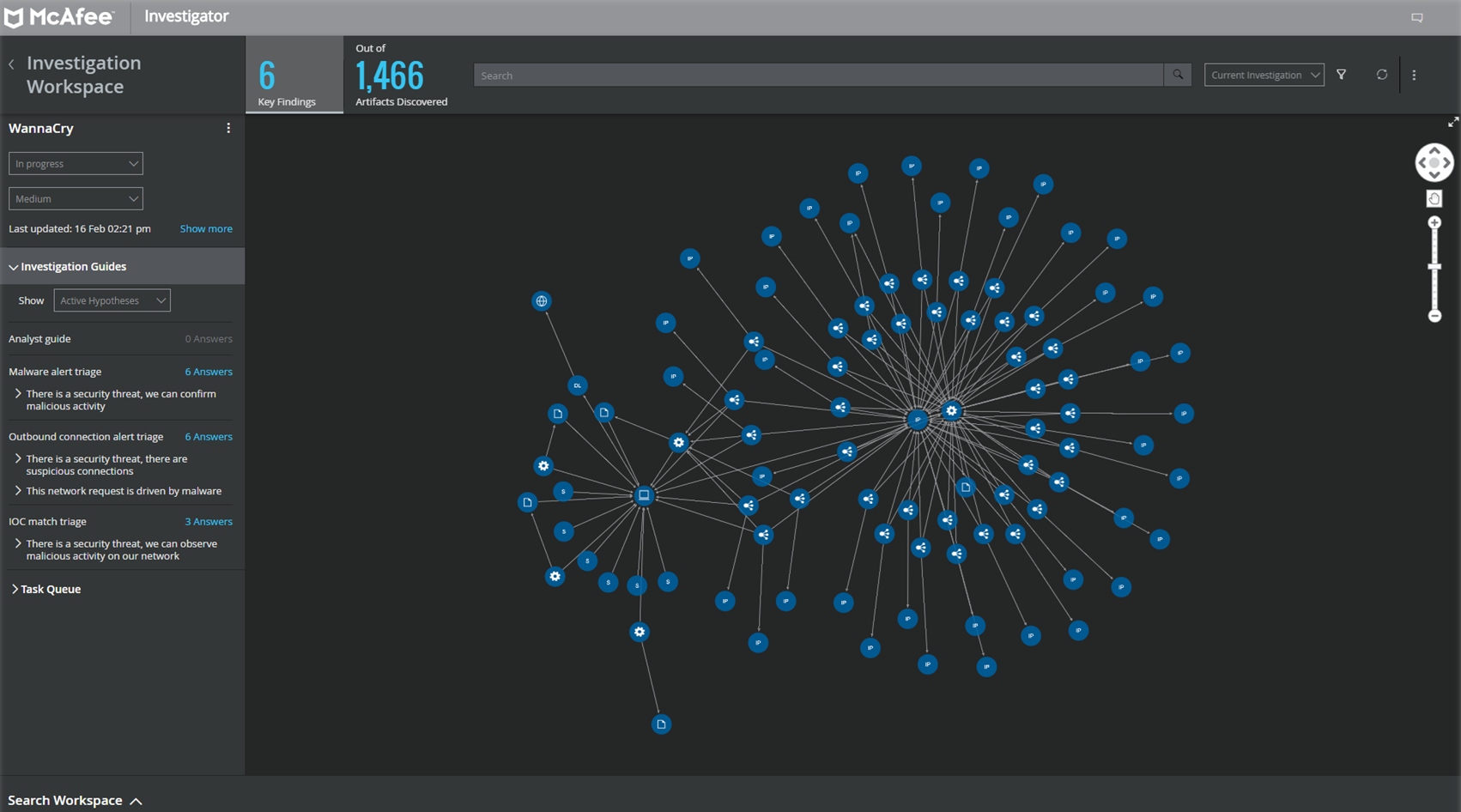

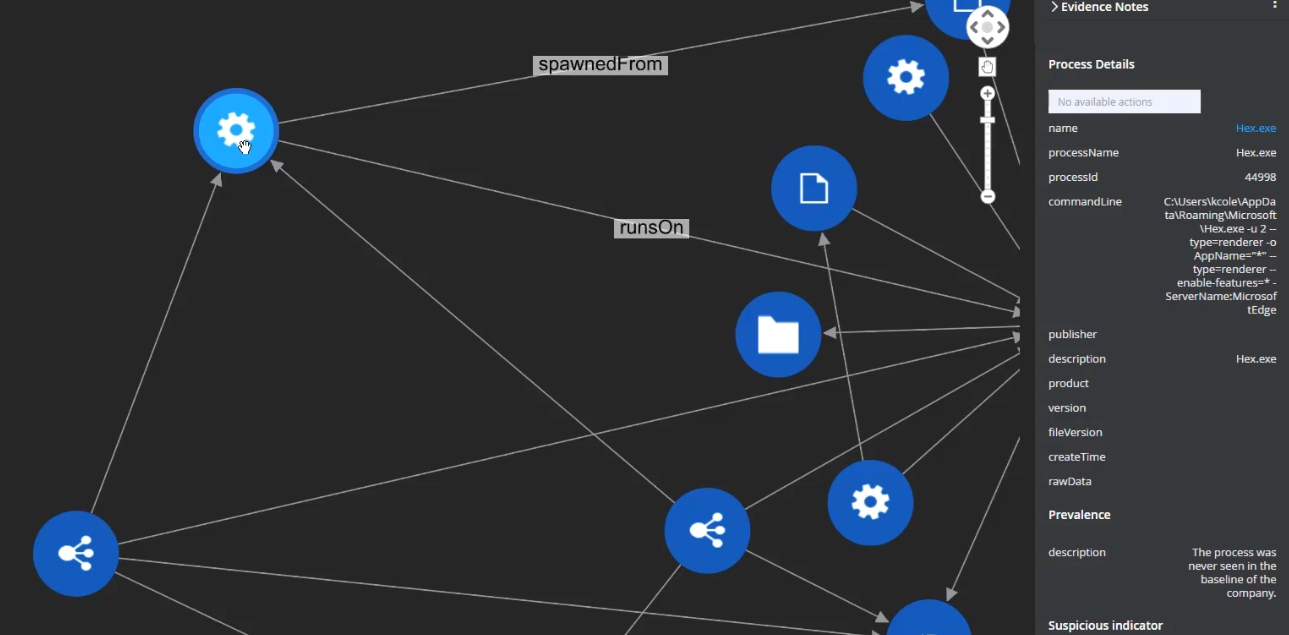

Namesto precej kompleksnega pogleda iz prve slike nam lahko MI ponudi shemo, ki prikazuje samo elemente povezane z odkritji, za katere smatra da so ključnega pomena za to preiskavo.

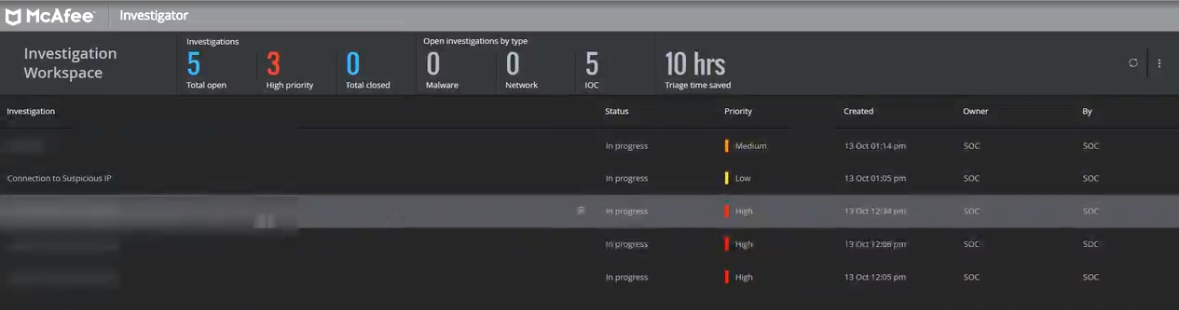

Uporabniku je lahko dostopnih več preiskav:

Znotraj ene preiskave se dela večinoma z orodjarno na levi strani uporabniškega vmesnika. Tam lahko spreminjamo stopnjo, ki označuje kako daleč smo z preiskavo, ali prednostni status preiskave ter dodajamo povzetke, zapiske ali filtre.

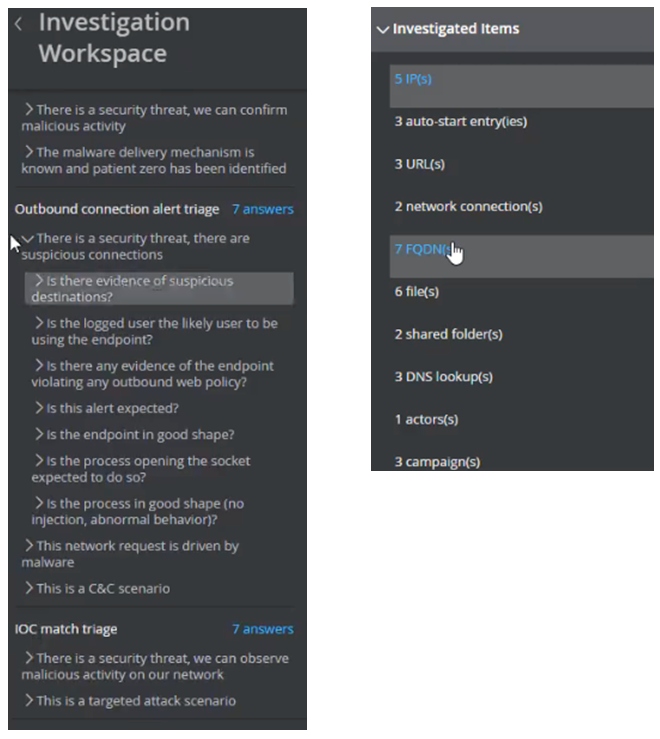

Po strojnih ugotovitvah glede incidenta lahko navigiramo z opcijo »Investigation Guides«. Na naslednji sliki je prikazan del hipotez v sklopu preiskave in vprašanja, na katera si mora analitik odgovoriti, da bi lahko potrdil ponujene hipoteze. S klikanjem na hipoteze in vprašanje se samodejno spreminja tudi shema preiskave, ki zasenči elemente, ki se ne nanašajo na izbrano stvar.

Podroben seznam elementov zaznanih v preiskavi je na voljo pod »Investigation Items«. Na desni strani zaslona se običajno izpisujejo podrobnosti glede izbrane komponente preiskave.

Tam je tudi opcija za takojšnjo pridobitev sistemske slike – snapshot – iz označenega končnega sistema (endpoint) ali kake drugega ukrepa, odvisno od sistema.

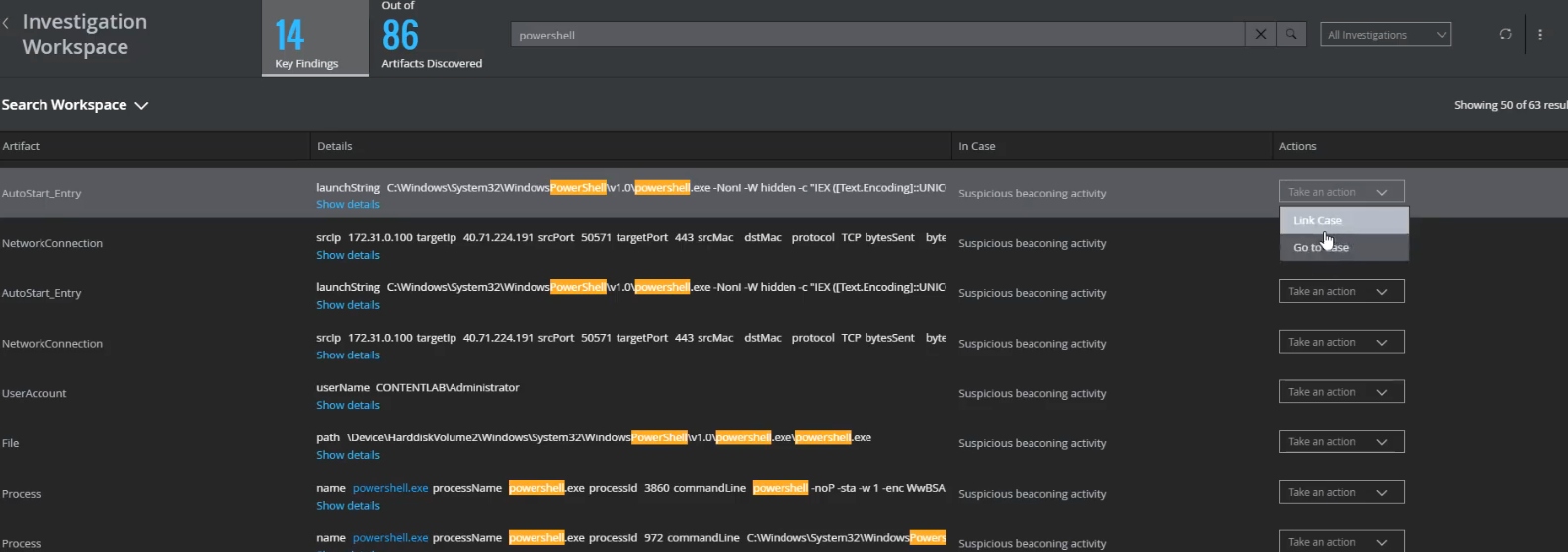

Funkcija za iskanje lahko išče po vseh podatkih, ki se nanašajo na eno preiskavo:

Iščemo pa lahko tudi po podatkih več preiskav hkrati:

Zahteve, okolje, razlike od podobnih orodij

Za razliko od recimo ASI, ki je čisto lokalna namestitev, je MI SaaS storitev. Pomeni, da se večino strojne in programske opreme nahaja v strežniškem oblaku. Stranka pa mora imeti nameščen McAfee ESM in McAfee ePO. To pomeni manj stroškov, za namestitev AI so na primer potrebni vsaj 3 strežnik.

A najbrž tudi manj zmogljivosti. ASI temelji na analitični podatkovni bazi Vertica in lokalna namestitev omogoča hranjenje in takojšnje iskanje po milijonih in milijonih dnevniških zapisov in drugih importiranih podatkih. MI mora izvažati podatke v oblak, kar je lahko za nekatera podjetja kočljivo, išče pa lahko samo po podatkih, ki jih je združil v preiskave zaradi prepoznanih incidentov.

ASI je precej bolj usmerjen v interaktivno iskanje po masovni podatkovni zbirki in ima kar se tega tiče več funkcionalnosti, kljub temu pa za iskanje ni potrebno znanje vrhunskega varnostnega analitika. A potem priti do končnih rezultatov pa je najbrž težje, kot pri MI. V MI je vgrajeno veliko inteligence, ki poskuša povprečne analitike avtomatsko pripeljati vsaj na pol poti do zaključka preiskave.

MI v primerjavi z ASI zaenkrat šepa pri naboru sistemov, iz katerih lahko pridobiva podatke, in s tem povezano odvisnostjo od drugih rešitev McAfee. A kot smo že na začetku rekli – MI ter ASI si nista neposredna konkurenca. Bo branju pričujočega članka se bodo brez težav kar hitro prepoznali tisti analitiki z okoljem in potrebami, za katere je MI bolj primerno orodje.

Varnostno-operativni center McAfee

Avtor: Robert Lubej, REAL security d.o.o.

Povezava do domače strani:

https://www.mcafee.com/enterprise/en-us/products/investigator.html