Integrirajmo PhishMe rešitve v SIEM okolje ArcSight

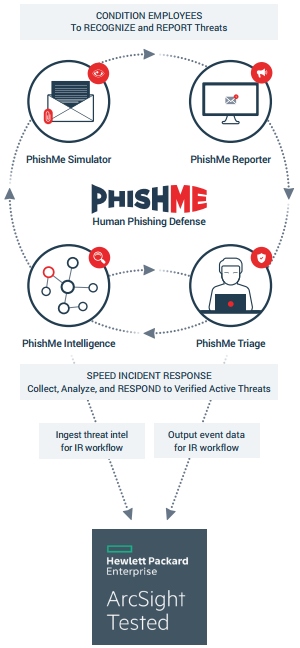

PhishMe je ponudnik rešitev za zaščito sistemov in predvsem uporabnikov elektronske pošte pred napadi vrste ’phishing’, to je napadi, s katerimi je mogoče pretentati ljudi v izdajo uporabniških imen, gesel ali občutljivih poslovnih podatkov. Programski rešitvi PhishMe Simulator in PhishMe Reporter sta namenjeni varnostnim strokovnjakom podjetja, z njuno pomočjo lahko posnemajo najnovejše napade vrste in analizirajo odziv sodelavcev. Na podlagi tega je mogoče izboljšati pripravljenost sodelavcev na te vrste napadov, pomeni, da jih lahko tudi informacijsko ne posebej strokovno podučeno osebje lažje prepozna in ne naseda nanje. Pa tudi administratorji varnostnih rešitev lahko na podlagi rezultatov teh rešitev bolje ponastavijo svoje sisteme in se hitreje odzovejo v primeru dejanskega napada. Predvsem je temu namenjena rešitev PhishMe Triage z avtomatizacijo in optimizacijo odzivov napade na podlagi prioritizacije javljenih napadov in slabosti. PhishMe Intelligence je storitev, ki seznanja varnostne strokovnjake s podatki o najnovejših napadih s pomočjo sporočil elektronske pošte, podatki so kolikor se le da aktualni, so globalnega tipa, se pravi prihajajo z in poročajo o dogodkih v vseh koncih in krajih sveta, in so v celoti preverjeni s strani strokovnjakov, pomeni, da v njih ni napačnih ali nepotrebnih alarmov.

Kako pa lahko povežemo PhishMe in ArcSight ?

Podjetje PhishMe je pripravilo Python skripto, ki bere podatke rešitev PhishMe Triage ali PhishMe Intelligence, jih pretvarja v zapis tipa CEF. CEF ali Common Event Format je standarda oblika za strojno posredovanje dnevniških zapisov oz. podatkov o dogodkih od izvorov podatkov do rešitev ArcSight ali med komponentami ArcSight postavitve. Skripta nato posreduje CEF dogodke na ArcSight Syslog SmartConnector, to je osnovni element ArcSight postavitve, ki je odgovoren za zbiranje dnevniških zapisov Syslog in dostavljanje le teh do rešitev ArcSight Logger, ESM ali Express. V našem primeru bosta najbolj primeren cilj rešitvi ESM ali Express, saj nas zanima predvsem sprotna korelacija dogodkov tj. odzivnost in alarmiranje na varnostne dogodke v realnem času. V okoljih, kjer elektronska pošta in / ali phishing napadi niso kritičnega pomena, pa se lahko uporabi tudi Logger in nekoliko zakasnjena analiza tako pridobljenih podatkov.

In do katerih podatkov sploh lahko pridemo?

Skripte omogočajo uvažanje MRTI podatkov v ArcSight. O MRTI smo v zvezi z ArcSight že pisali. Kaj je MRTI? Akronim predstavlja izraz – ’Machine Readable Threat Intelligence’, torej podatke o varnostnih grožnjah, ki so primerni ne za človeka, temveč za branje v strojne ali programske varnostne rešitve. S tem smo se že srečali v članku ’Uvažanje podatkov o aktivnih grožnjah kibernetske varnosti v MicroFocus ArcSight rešitve z odprtih komunikacijskih standardov STIX / TAXII’.

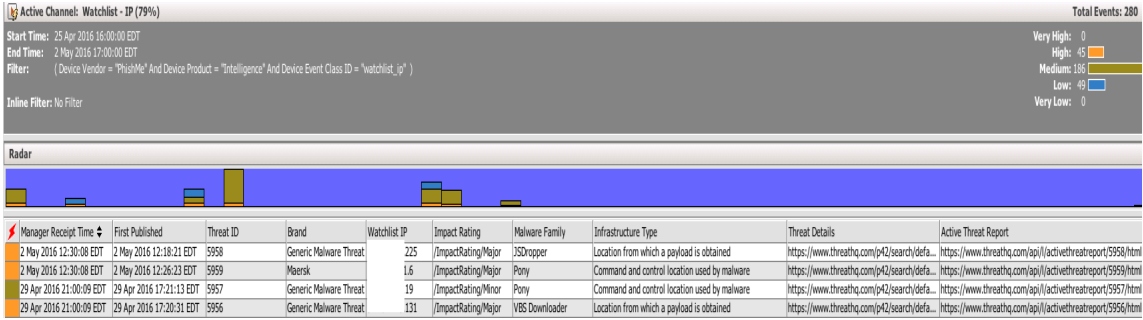

Iz PhishMe Intelligence pridobimo podatke o aktualnih v svetu dogajajočih se grožnjah elektronske pošte. Te podatke lahko uporabimo ali zgolj za informiranje varnostnih administratorjev, lahko po jih na primer tudi koristimo v korelacijah ali prepisujemo v aktivne liste (Active Lists) SIEM rešitve in koristimo v naprednih realno-časovnih alarmih. Iz PhishMe Intelligence se v ArcSight prepišejo naslednjih podatki oz. podatkovna polja:

- IOC Type: URL, File, IP Address, Domain,

- Severity,

- Malware Family,

- Malware File Hash,

- Infrastructure Type: C2, Payload, Exfiltration,

- Published Date,

- Malware File Name,

- Threat ID,

- ob tem pa tudi povezava na za nas ljudi enostavno čitljivo poročilo s podrobnostmi o napadu.

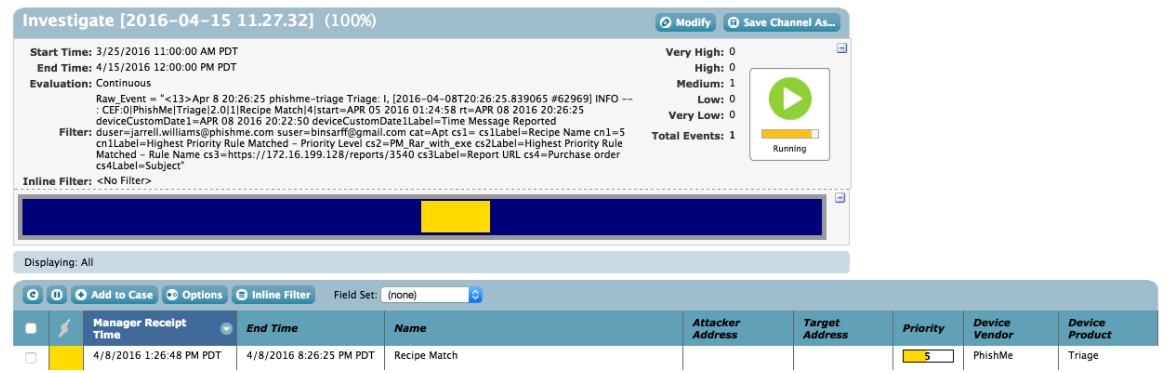

PhishMe Triage zbira in po prioriteti razvršča iz PhishMe Reporter posredovane podatke o znotraj podjetja ustvarjenih (simuliranih) napadih na elektronsko pošto, v ArcSight pa lahko posreduje naslednje informacije:

- Recipe Match,

- YARA Rule Match,

- Recipe and Rule Category,

- Email Subject,

- Link to Incident,

- Recipe and Rule Priority.

Na podlagi tako zbranih, iz znotraj podjetja izvirajočih informacij, kakor tudi preverjenih podatkov od zunaj, ter na podlagi poročil ali korelacij, lahko SIEM analitiki v sodelovanju z administratorji elektronske pošte in osebje,m odgovornim za ukrepanje po napadih škodljive programske opreme, precej hitreje in mnogo bolj primerno ukrepajo na morebitne varnostne incidente in jih uspešno ublažijo.

Več na ArcSight Marketplace, integracija rešitev PhishMe v ArcSight SIEM :

PhishMe Intelligence – https://marketplace.microfocus.com/arcsight/content/phishme-intelligence

PhishMe Triage – https://marketplace.microfocus.com/arcsight/content/phishme-triage